Si penses en la quantitat de correus electrònics, trucades o missatges que reps al llarg de la teva jornada laboral, segurament aquesta xifra serà bastant elevada. Amb l’arribada del teletreball durant la pandèmia i la connectivitat que existeix entre empreses i persones, resulta normal deixar de prestar l’atenció adequada a aquestes interaccions. És llavors quan entren en joc l’enginyeria social i els ciberdelincuentes.

En articles anteriors et vam explicar les tècniques de les quals se serveix l’enginyeria social per a manipular a les persones. L’elevada taxa d’efectivitat d’aquests atacs es deu a la fàcil interacció entre atacant i usuari, així com la sofisticació dels enganys emprats per a manipular-los i obtenir la informació confidencial que es busca.

En la seva majoria, se serveixen de tècniques de suplantació d’identitat, per exemple, fent-se passar per un alt càrrec, un proveïdor o un company de l’empresa, per a poder mantenir una conversa amb la víctima. Valent-se d’aquesta relació de confiança, el ciberdelincuent sol·licita informació de caràcter sensible sobre l’organització.

Existeixen diversos tipus d’atacs, però en aquesta entrada t’ensenyarem els tres més comuns per a poder detectar-los:

PHISHING

Un dels atacs d’enginyeria social més utilitzats pels ciberdelincuents són els coneguts com a atacs phishing i s’executen a través del correu electrònic.

Entre les tècniques que s’utilitzen i que solem rebre en el nostre dia a dia es troben:

1. Traspassos a comptes bancaris:

És freqüent que l’atacant es faci passar per algun client amb el qual s’ha mantingut un contacte freqüent i amb el que s’estan realitzant diferents moviments de diners mensuals o setmanalment en una o diverses ocasions.

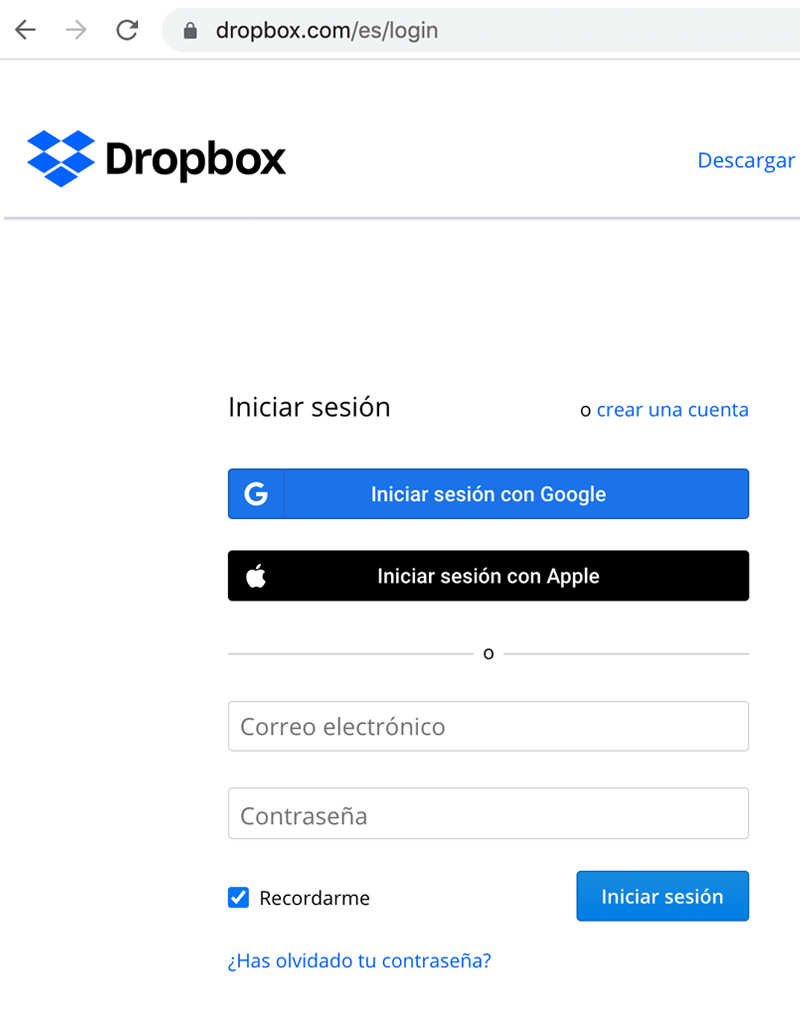

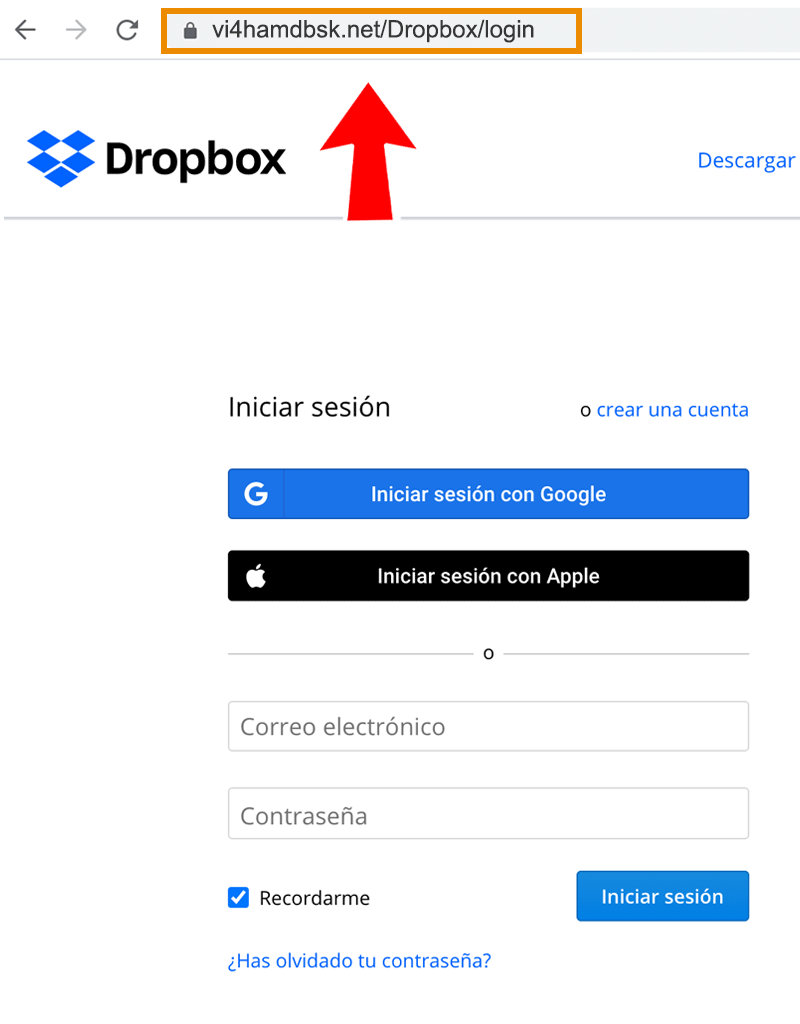

2. Enviament de link per a accedir al teu compte o omplir un document:

En l’email s’indica un canvi de contrasenya, una possible compra, un bloqueig de compte, un nou inici de sessió, un canvi en les condicions de servei, dades per a realitzar alguna petició, etc. i en els aplicatius corporatius que utilitzem normalment. S’inclou un enllaç per a introduir, realitzar o verificar l’acció. En fer-ho, lliurarà les seves dades als ciberdelincuentes sense adonar-se.

3. Descarga d’arxius:

Aquests emails van acompanyats d’adjunts (un arxiu comprimit, un pdf, una presentació, etc.). Aquest tipus d’emails són uns dels més greus i perillosos per a la infraestructura de la nostra organització, ja que és un clar vector d’intrusió i pot evocar a atacs com un ransomware.

4. Suplantació d’identitat:

Fent ús d’una adreça de remitent fraudulenta, el ciberdelincuent es fa passar per un alt càrrec, proveïdor o company de l’empresa per a poder mantenir una conversa amb la víctima. Valent-se d’aquesta relació de confiança, sol·licita informació de caràcter sensible sobre l’organització.

Puc evitar caure en aquests tipus d’atacs? La resposta és sí.

CONSELL 1. És molt important que sempre realitzem una correcta lectura de l’encapçalat de l’email per a comprovar realment qui rebrà la resposta al correu.

Com veiem en la següent imatge, en el camp DE apareix el nom (aparentment legítim) de l’empresa que l’envia, però podem comprovar que no pertany al domini SMTP de l’empresa.

* Existeixen mètodes més sofisticats en els quals s’emmascara el correu de l’atacant amb el correu de la persona legítima per a ofuscar-ho i que sigui més dificultós la detecció d’aquesta estafa. Utilitzant el mateix mètode podrem verificar la legitimitat de l’email.

CONSELL 2. No s’han de descarregar arxius o obrir links que provinguin d’entitats o persones no conegudes. En cas d’obrir algun tipus d’arxiu o un enllaç recomanem utilitzar les eines que indiquem al final de l’article per a realitzar un previ control del contingut.

CONSELL 3. També podem realitzar una comprovació de l’ortografia i de les expressions que s’utilitzen per a dirigir-se a nosaltres. Si existeixen faltes d’ortografia o de concordança en el missatge, dubte de la seva veracitat. En moltes ocasions, els atacants utilitzen programes automàtics per a traduir els missatges i aquí sorgeixen els errors.

SMISHING

Aquest mètode utilitza com a vector d’atac principal els missatges de SMS i és molt semblant als atacs via email. Normalment indiquen una suposada compra o un suposat traspàs que s’ha realitzat, incluent un link i un telèfon mòbil de contacte de l’entitat per a realitzar algun reclam. Aquest vincle i número de telèfon són totalment fraudulents, ja que redirigeix a pàgines clonades en les quals és necessari introduir dades sensibles, o el telèfon indicat en el SMS és fals i suplantat pel ciberdelincuent per a posteriorment sol·licitar dades personals a la víctima via telefònica.

A continuació, et mostrem un clar exemple del tipus de SMS que s’utilitza.

Com podem comprovar la veracitat del missatge de text?

És molt important realitzar consultes a través de les pàgines oficials de les entitats involucrades, per a corroborar la veracitat del número que ha enviat el SMS i fins i tot el número suposat de suport. D’altra banda, hem de realitzar una comprovació dels últims moviments en el compte bancari, per a confirmar aquest pagament. I, per descomptat, no accedeixis o introdueixis cap dada a l’enllaç proporcionat!

VISHING

Els ciberatacants fan ús del telèfon mòbil per a persuadir i enganyar l’usuari, a través de la suplantació d’una entitat autèntica. Durant la trucada realitzen preguntes de caràcter privat, que permetin intercanviar informació confidencial de l’organització.

Posem per exemple que reps una trucada d’un supòsit tècnic, dient que ha detectat una possible fallada en la infraestructura o en el propi ordinador de la víctima. És llavors quan sol·licitarà credencials per a poder accedir i així robar la informació. En altres ocasions, poden fer-se passar per clients o entitats que sol·liciten un traspàs de diners en la trucada que teòricament ha estat acordada prèviament amb el nostre responsable i ha de ser de caràcter immediat.

Com detectar si estem davant d’una trucada d’un ciberdelincuent?

Interactuant amb la persona fent ús de preguntes específiques com la direcció, nom de seu, que activitat realitza la nostra empresa o llançar dades falses que no existeixin per a comprovar si el ciberdelincuent ens segueix el corrent o no.

Si la trucada que reps prové, aparentment, d’una entitat bancària o una companyia telefònica, no facilitis informació personal o bancària i intenta comprovar per un altre mitjà que aquesta sol·licitud i aquestes dades són reals. Pensa que aquestes empreses ja compten amb aquesta informació i no utilitzaran l’email o una trucada per a sol·licitar-los.

EINES I TÈCNIQUES DE VERIFICACIÓ

Com hem comentat, existeixen tècniques i eines que permeten verificar si estem rebent algun tipus d’atac maliciós. Aquestes són algunes de les quals et recomanem que posis en pràctica.

1. Técnica Hovering

Aquesta tècnica consisteix a passar el cursor per sobre de l’enllaç per a comprovar prèviament el readreçament de la pàgina. És una manera ràpida i segura que hem d’aplicar abans de clicar en un enllaç.

2. Pàgines per a verificar enllaços maliciosos

A. URLVoid: Pàgina que mostra una recopilació d’informació sobre la pàgina web, com IP, registre de domini, ubicació del servidor, etc.

B. VirusTotal: Pàgina que a més realitza un escaneig previ als arxius per a detectar si l’arxiu pot contenir algun arxiu maliciós.

C. PhishTank: Pàgina que emmagatzema urls reportades per la comunitat com phishing.

3. Pàgines per a la comprovació de la seguretat de la pàgina

C. Web of Trust (WOT): Extensió gratuïta disponible per a Chrome, que comprova la seguretat web a través de les opinions de la comunitat.

4. Pàgines per a veure la URL completa

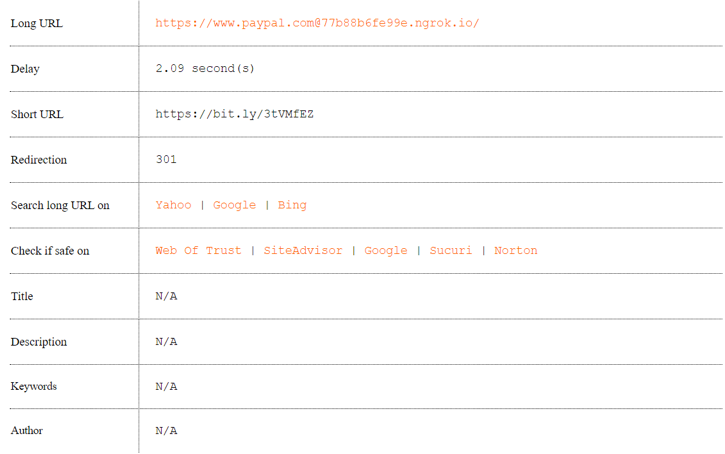

En moltes ocasions els ciberdelincuentes utilitzen mètodes d’acotació d’URL per a ocultar el codi malware o amagar la veritable i poder enganyar l’usuari.

Pots obtenir la URL completa en CheckShortURL. Et facilitarà la següent taula de dades:

Si bé és cert que no podem mitigar atacs d’enginyeria social al 100%, ja que contínuament les tècniques van canviant i cada vegada són més sofisticats els mètodes d’ofuscació, sí que podem evitar prevenir i caure en les estafes que es realitzen diàriament.

El nostre equip especialitzat en ciberseguretat, a través d’una auditoria tècnica, pot ajudar-te a detectar possibles vulnerabilitats en el teu entorn. Amb el nostre servei de monitoratge de xarxa i infraestructura aconseguiràs neutralitzar qualsevol amenaça, protegint les teves dades i el teu negoci. Posa’t en contacte amb nosaltres!