Si piensas en la cantidad de correos electrónicos, llamadas o mensajes que recibes a lo largo de tu jornada laboral, seguramente esa cifra será bastante elevada. Con la llegada del teletrabajo durante la pandemia y la conectividad que existe entre empresas y personas, resulta normal dejar de prestar la atención adecuada a estas interacciones. Es entonces cuando entran en juego la ingeniería social y los ciberdelincuentes.

En artículos anteriores os explicamos las técnicas de las que se sirve la ingeniería social para manipular a las personas. La elevada tasa de efectividad de estos ataques se debe a la fácil interacción entre atacante y usuario, así como la sofisticación de los engaños empleados para manipularlos y obtener la información confidencial que se busca.

En su mayoría, se sirven de técnicas de suplantación de identidad, por ejemplo, haciéndose pasar por un alto cargo, un proveedor o un compañero de la empresa, para poder mantener una conversación con la víctima. Valiéndose de esa relación de confianza, el ciberdelincuente solicita información de carácter sensible sobre la organización.

Existen varios tipos de ataques, pero en esta entrada te vamos a enseñar los tres más comunes para poder detectarlos:

PHISHING

Uno de los ataques de ingeniería social más utilizados por los ciberdelincuentes son los conocidos como ataques phishing y se ejecutan a través del correo electrónico.

Entre las técnicas que se utilizan y que solemos recibir en nuestro día a día se encuentran:

1. Traspasos a cuentas bancarias:

Es frecuente que el atacante se haga pasar por algún cliente con el que se ha mantenido un contacto frecuente y con el que se están realizando diferentes movimientos de dinero mensual o semanalmente en una o varias ocasiones.

2. Envío de link para acceder a tu cuenta o rellenar un documento:

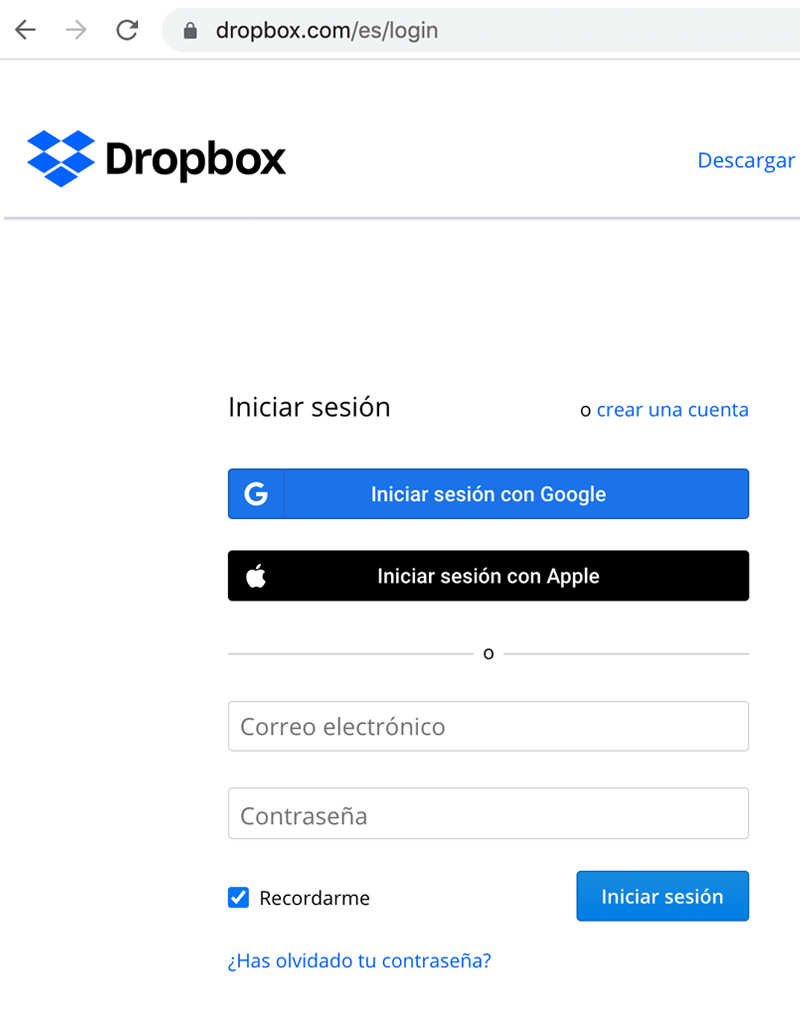

En el email se indica un cambio de contraseña, una posible compra, un bloqueo de cuenta, un nuevo inicio de sesión, un cambio en las condiciones de servicio, datos para realizar alguna petición… y en los aplicativos corporativo que utilizamos normalmente. Se incluye un enlace para introducir, realizar o verificar la acción. Al hacerlo, entregará sus datos a los ciberdelincuentes sin darse cuenta.

3. Descarga de archivos:

Estos emails van acompañados de adjuntos (un archivo comprimido, un pdf, una presentación, etc.). Este tipo de emails son unos de las más graves y peligrosos para la infraestructura de nuestra organización, ya que es un claro vector de intrusión y puede evocar a ataques como un ransomware.

4. Suplantación de identidad:

Haciendo uso de una dirección de remitente fraudulenta, el ciberdelincuente se hace pasar por un alto cargo, proveedor o compañero de la empresa para poder mantener una conversación con la víctima. Valiéndose de esa relación de confianza, solicita información de carácter sensible sobre la organización.

¿Puedo evitar caer en estos tipos de ataques? La respuesta es sí.

CONSEJO 1. Es muy importante que siempre realicemos una correcta lectura del encabezado del email para comprobar realmente quien recibirá la respuesta al correo.

Como vemos en la siguiente imagen, en el campo DE aparece el nombre (aparentemente legítimo) de la empresa que lo envía, pero podemos comprobar que no pertenece al dominio SMTP de la empresa.

* Existen métodos más sofisticados en los que se enmascara el correo del atacante con el correo de la persona legítima para ofuscarlo y que sea más dificultoso la detección de esta estafa. Utilizando el mismo método podremos verificar la legitimidad del email.

CONSEJO 2. No se deben descargar archivos o abrir links que provengan de entidades o personas no conocidas. En caso de tener que abrir algún tipo de archivo o un hipervínculo recomendamos utilizar las herramientas que indicamos al final del artículo para realizar un previo control del contenido.

CONSEJO 3. También podemos realizar una comprobación de la ortografía y de las expresiones que se utilizan para dirigirse a nosotros. Si existen faltas de ortografía o de concordancia en el mensaje, duda de su veracidad. En muchas ocasiones, los atacantes utilizan programas automáticos para traducir los mensajes y ahí surgen los errores.

SMISHING

Este método utiliza como vector de ataque principal los mensajes de SMS y es muy semejante a los ataques vía email. Normalmente indican una supuesta compra o un supuesto traspaso que se ha realizado, inluyendo un link y un teléfono móvil de contacto de la entidad para realizar algún reclamo. Dicho vínculo y número de teléfono son totalmente fraudulentos, ya que redirige a páginas clonadas en las que es necesario introducir datos sensibles, o el teléfono indicado en el SMS es falso y suplantado por el ciberdelincuente para posteriormente solicitar datos personales a la víctima vía telefónica.

A continuación, te mostramos un claro ejemplo del tipo de SMS que se utiliza.

¿Cómo podemos comprobar la veracidad del mensaje de texto?

Es muy importante realizar consultas a través de las páginas oficiales de las entidades involucradas, para corroborar la veracidad del número que ha enviado el SMS e incluso el número supuesto de soporte. Por otro lado, debemos realizar una comprobación de los últimos movimientos en la cuenta bancaria, para confirmar ese pago. Y, por supuesto, ¡no accedas o introduzcas ningún dato al enlace proporcionado!

VISHING

Los ciberatacantes hacen uso del teléfono móvil para persuadir y engañar al usuario, a través de la suplantación de una entidad auténtica. Durante la llamada realizan preguntas de carácter privado, que permitan intercambiar información confidencial de la organización.

Pongamos por ejemplo que recibes una llamada de un supuesto técnico, diciendo que ha detectado un posible fallo en la infraestructura o en el propio ordenador de la víctima. Es entonces cuando solicitará credenciales para poder acceder y así robar la información. En otras ocasiones, pueden hacerse pasar por clientes o entidades que solicitan un traspaso de dinero en la llamada que teóricamente ha sido acordada previamente con nuestro responsable y tiene que ser de carácter inmediato.

¿Cómo detectar si estamos ante una llamada de un ciberdelincuente?

Interactuando con la persona haciendo uso de preguntas específicas como la dirección, nombre de sede, que actividad realiza nuestra empresa o lanzar datos falsos que no existan para comprobar si el ciberdelincuente nos sigue la corriente o no.

Si la llamada que recibes proviene, aparentemente, de una entidad bancaria o una compañía telefónica, no facilites información personal o bancaria e intenta comprobar por otro medio que esa solicitud y esos datos son reales. Piensa que estas empresas ya cuentan con esa información y no utilizarán el email o una llamada para solicitarlos.

HERRAMIENTAS Y TÉCNICAS DE VERIFICACIÓN

Como hemos comentado, existen técnicas y herramientas que permiten verificar si estamos recibiendo algún tipo de ataque malicioso. Estas son algunas de las que recomendamos que pongas en práctica.

1. Técnica Hovering

Esta técnica consiste en pasar el cursor por encima del enlace para comprobar previamente el redireccionamiento de la página. Es una manera rápida y segura que debemos aplicar antes de clicar en un enlace.

2. Páginas para verificar enlaces maliciosos

A. URLVoid: Página que muestra una recopilación de información acerca de la página web, como, IP, registro de dominio, ubicación servidor…

B. VirusTotal: Página que además realiza un escaneo previo a los archivos para detectar si el archivo puede contener algún archivo malicioso.

C. PhishTank: Página que almacena urls reportados por la comunidad como phishing.

3. Páginas para la comprobación de la seguridad de la página

C. Web of Trust (WOT): Extensión gratuita disponible para Chrome, que comprueba la seguridad web a través de las opiniones de la comunidad.

4. Páginas para ver la URL completa

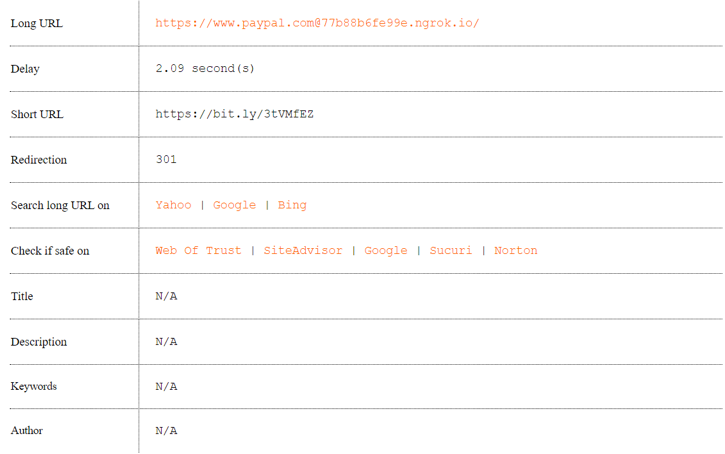

En muchas ocasiones los ciberdelincuentes utilizan métodos de acotación de URL para ocultar el código malware o esconder la verdadera y poder engañar al usuario.

Puedes obtener la URL completa en CheckShortURL. Te facilitará la siguiente tabla de datos:

Si bien es cierto que no podemos mitigar ataques de ingeniería social al 100%, ya que continuamente las técnicas van cambiando y cada vez son más sofisticados los métodos de ofuscación, sí podemos evitar prevenir y caer en las estafas que se realizan diariamente.

Nuestro equipo especializado en ciberseguridad, a través de una auditoría técnica, puede ayudarte a detectar posibles vulnerabilidades en tu entorno. Con nuestro servicio de monitorización de red e infraestructura conseguirás neutralizar cualquier amenaza, protegiendo tus datos y tu negocio. ¡No dudes en contactarnos!