Qualsevol document de seguretat ha de tenir una política de creació, distribució, gestió i actualització de contrasenyes dins d’una organització. La gran majoria dels ingresos als diferents serveis que formen part dels processos de treball, estan protegits de manera total i parcial mitjançant accessos a través d’usuari i contrasenya. Una bretxa en aquesta capa de seguretat, pot resultar fatal per als interessos de l’empresa.

A partir d’aquest punt, se sol començar a definir una política global, que bé podria ser, per exemple:

– Utilitzar més de 10 caràcters

– Barrejar majúscules, minúscules, números i caràcters no alfanumèrics

– No repetir totalment o parcialment el nom d’usuari

– No repetir cap de les últimes 12 contrasenyes

– Bloquejar l’accés si s’introdueix incorrectament més de 5 vegades

– Canviar la contrasenya en un nombre de dies definit, que sol ser 90, 60, 30…

I ja està! Tots feliços i contents, apliquem aquestes polítiques en el directori actiu i les diferents aplicacions, de pas complim procediments ISO, vam mostrar diligència i podem dormir tranquils… o potser no?

Evidentment no. Una política global de contrasenyes no ha tingut en compte que en les empreses existeixen, no sols diferents nivells d’accés a informació, si no diferents tipus de comptes d’usuari, i que cadascuna d’elles ha de tractar-se de manera individual.

– Que potser es canvia la contrasenya de l’administrador de domini cada 30 dies?

– Són modificades cada 30 dies les contrasenyes dels serveis que accedeixen a bases de dades?

– En cas que tinguis comptes de servei (i no usis la de l’administrador de domini …) es compleix la política definida abans?

Si ho penses, res més crear aquesta política de seguretat, possiblement ja s’està incomplint, i això mereix una altra anàlisi. Però, tornem al principi. Val la pena anar darrere d’un usuari perquè canviï de clau cada 30 dies? Vegem el que passa en el món real.

Usuari i contrasenya, la pitjor combinació possible per a la seguretat de l’usuari.

El 95% de les contrasenyes d’una empresa són utilitzades per treballadors, per a iniciar sessió en el seu lloc de treball, obrir els aplicatius, accedir al correu electrònic. En el millor dels casos, pot existir algun tipus de sistema que faciliti a l’usuari l’ús d’un únic identificador i contrasenya per a aquests accessos, però si s’obliga l’usuari a canviar-la cada molt poc temps, com a contrapartida, i encara que compleixi la política definida amb anterioritat, intentarà simplificar aquesta contrasenya perquè no se li oblidi.

En la pràctica, més del 60% de les contrasenyes que els usuaris introdueixen en els sistemes són vulnerables a atacs per diccionari més combinatòria intel·ligent. Si la contrasenya té 8 o menys caràcters, pot ser desxifrable fàcilment. Generalment, s’augmenta la complexitat a 10, i si bé és una bona pràctica, ens dóna com a resultat contrasenyes comunes, que l’usuari procura recordar amb facilitat, i en la majoria dels casos pot ser vulnerable.

Posem alguns exemples de contrasenyes molt vulnerables de més de 10 caràcters:

– Barcelona.2020

– Windows.10

– Perro.Gato1

Aquestes contrasenyes, si bé compleixen uns requisits bastant alts de complexitat, es troben en qualsevol diccionari, i és l’eina bàsica que utilitzarà un ciberdelinquent per a intentar desxifrar una contrasenya si ha tingut accés al seu hash. Per desgràcia, moltes empreses no protegeixen de forma adequada el trànsit de validacions a través de les seves xarxes locals, i l’obtenció d’aquests hashes pot ser relativament senzilla en la majoria d’entorns corporatius.

Per si de cas aquest detall encara no et posa en alerta, has de saber que contrasenyes com les que apareixen a continuació, també són molt senzilles de desxifrar en tot just un parell d’hores:

– C0nfinamient2020.

– M123s456789

– Ratmanrocks-89

– 3scalante20**

– Hakunamatata?2

– TeQuiero.2021

En el món real, pel fet que s’ha forçat a les persones a fer un canvi de contrasenya cada poc temps, en afegir-li a més una certa complexitat, les persones utilitzen paraules molt conegudes o fàcils de recordar, i es limiten a seguir un codi numèric posterior.

Com protegir-nos d’aquesta realitat?

Com qualsevol altra amenaça de seguretat, no existeix una solució única, sinó que s’ha de tractar el problema des del major nombre de punts de vista possible.

Pel que respecta a la complexitat de les contrasenyes, l’objectiu és que les hashes no siguin vulnerades amb atacs de diccionari i combinatòria. Per a això proposarem contrasenyes complexes, però que a més tinguin una longitud tal, que el temps de càlcul necessari per a poder obtenir-la mitjançant un atac a la mateixa faci desistir a un atacant a la meitat del procés al no obtenir resultats.

Formació als professionals

Tenint en compte que modificarem la política de contrasenyes, és important formar a les persones perquè entenguin els motius del canvi. Convèncer-los que, la seguretat que aplicarem no és un capritx, és una necessitat que a més haurien d’interioritzar per implentar-la en el seu dia a dia.

Negociarem amb els usuaris una longitud de caràcters superior a 16, a canvi, se’ls indicarà que només hauran de canviar-la una vegada a l’any, tret que siguin conscients que s’ha vist compromesa, i que han d’utilitzar mnemotècnia per a recordar-la. Posant com a exemple, NacienMadridenelaño1978! o MiprimeramascotasellamabaRyu$.

Modificar els requisits de les contrasenyes

En la formació anterior, haurem negociat amb els usuaris una política de canvi de contrasenyes, que es realitzi, per exemple, de manera anual. A canvi, elevarem el nombre de caràcters per sobre de 16, mantenint els requisits de complexitat.

Implementar mecanismes d’autenticació multifactor

En totes les aplicacions possibles, implementar un segon nivell d’autenticació a través d’un dispositiu mòbil o un toquen. En la formació als professionals hem d’haver-los indicat que aquesta pràctica també han d’haver-la integrat en la seva vida personal.

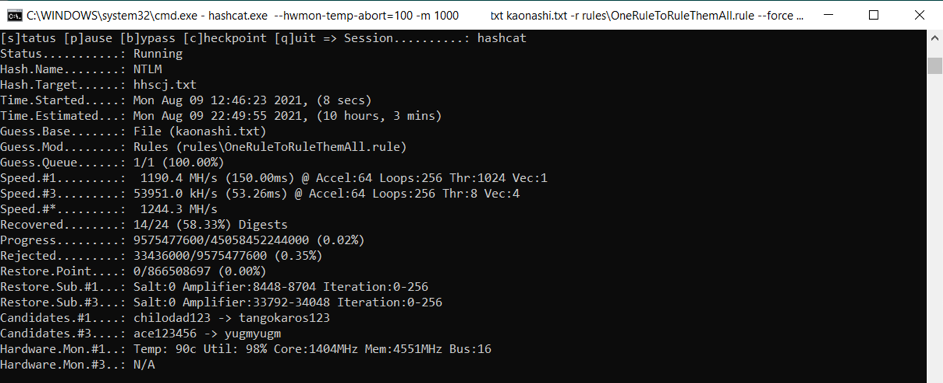

Auditar hashes de les contrasenyes

En aquells sistemes que tinguem accés a hashes emmagatzemades de contrasenyes, establir un mecanisme d’auditoria cada cert temps, per a validar que la seva robustesa no és vulnerada mitjançant un atac de diccionari i combinatòria.

Conclusions

A manera de resum, resulta molt més segur, instruir als usuaris en l’ús de contrasenyes complexes, amb un nombre de caràcters elevat, i que es modifiqui únicament una vegada a l’any, que forçar un canvi cada 30 dies a costa de mantenir-la en 8 o 10 caràcters.

Addicionalment, implementar mecanismes de doble factor d’autenticació quan sigui possible, permet elevar moltíssim la seguretat dels accessos.