En la era de la transformación digital, la ciberseguridad se convierte en indispensable para cualquier organización. Alentados por la digitalización acelerada de estas, los ciberataques han visto su oportunidad y se han convertido en un peligro permanente.

Ante este contexto, las empresas deben aprender a prevenir y combatir dichos ataques con ayuda de especialistas en ciberseguridad. Ellos son los encargados de mantener protegida a la empresa y sus datos, y una de las herramientas para poder hacerlo es a través de una auditoría interna. Ésta permite detectar las posibles vulnerabilidades y marcar las pautas a seguir para evitar ataques futuros.

Nuestros años de experiencia llevando a cabo auditorías internas y auditorías a nivel de dominio, nos han permitido descubrir que existen ataques desplegados en la infraestructura de las organizaciones que resultan muy populares entre los ciberdelincuentes. En esta entrada nos hemos propuesto explicártelos.

Pero, para facilitar su entendimiento, vamos a hacerlo a través de un caso práctico.

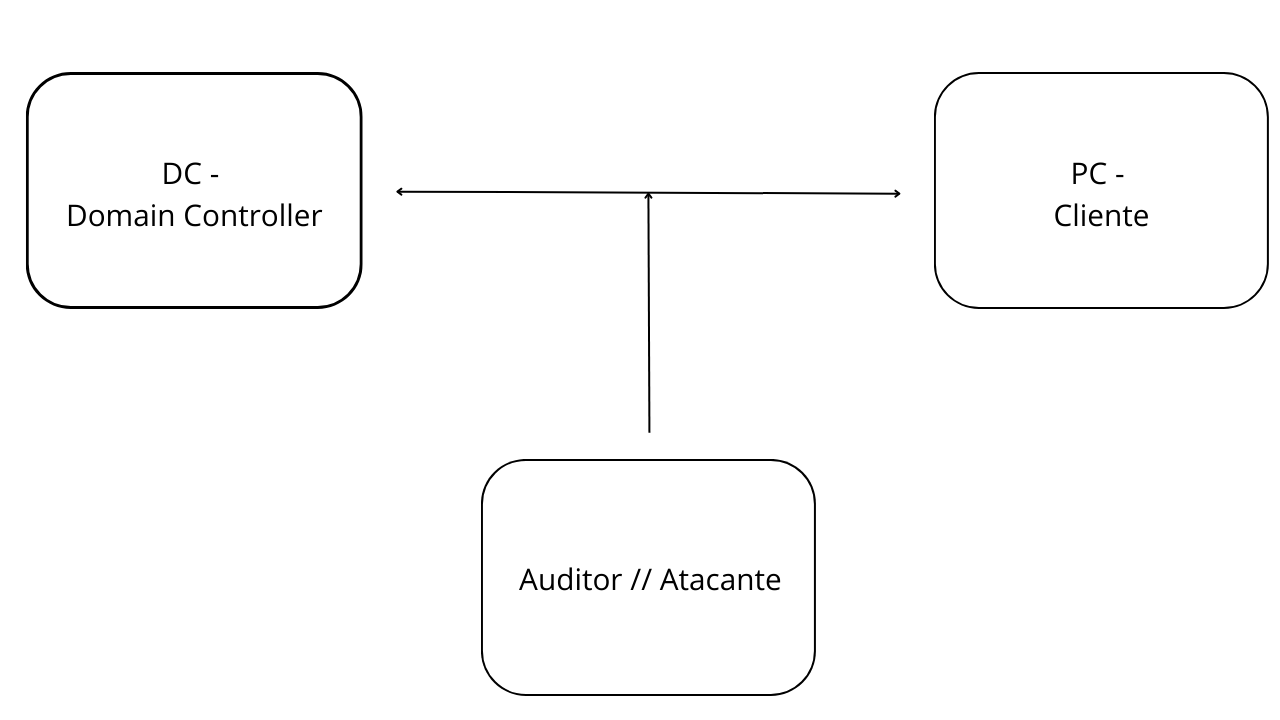

El primer paso es el contexto: vamos a plantear el entorno de nuestra organización ficticia, la cual tiene un controlador de dominio (DC) y un PC Cliente con usuario llamado Manuel Rodríguez.

¡Lo tenemos! Ahora que ya está esbozado, vamos a explicarte los ataques más detectados:

- SMB Relay IPv4 e IPv6

El objetivo principal de este ataque es realizar un envenenamiento de tráfico para interceptar el envío de paquetes cuando un usuario o script realiza consultas o accede a un recurso compartido.

Pero ¿qué está pasando realmente por detrás?

Nuestros dispositivos constantemente están generando tráfico o consultas a diferentes protocolos, y este puede ser capturado con herramientas especialmente diseñadas para ello, conocidas con el nombre de ‘sniffers’, siendo el más popular Wireshark.

Bien, pues al igual que existen ‘sniffers’ para capturar todo el tráfico, existen otros que se encargan de filtrar y capturar los paquetes que más nos interesan (en este caso aquellos que utilizan el protocolo SMB).

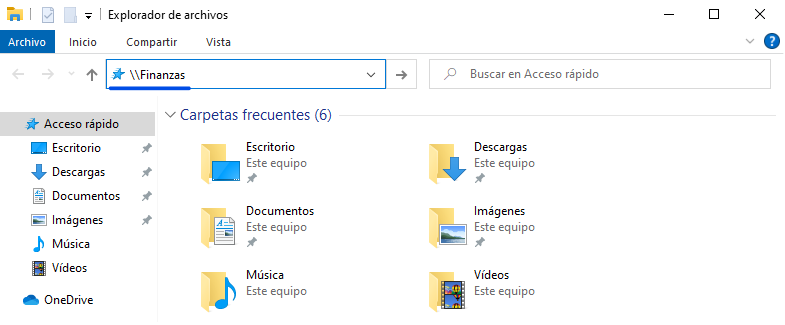

Una vez tenemos definido el concepto básico de este tipo de ataque vamos a imaginarnos que el usuario Manuel Rodríguez, necesita acceder a un recurso compartido de la empresa:

Hasta aquí todo normal. Pero ¿qué pasaría si hay alguien sniffeando la red corporativa sobre un protocolo específico, y esta no tiene una aplicada una correcta de configuración?

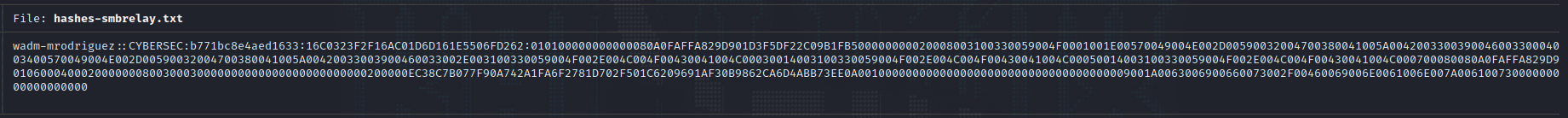

En este caso, el atacante o auditor, podría capturar los hashes (credenciales cifradas), que viajan a través de la red y recopilar la siguiente información:

- Algoritmo utilizado (NTLMv2)

- Dominio

- Usuario

- Hash NTLMv2

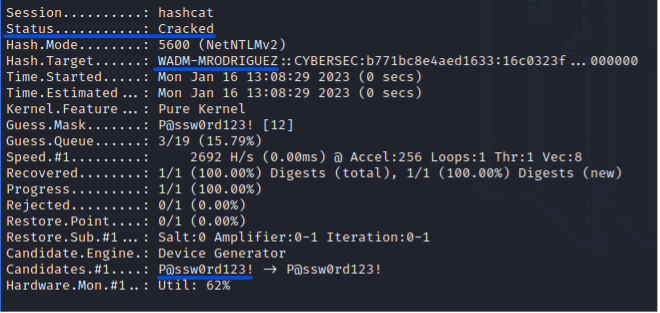

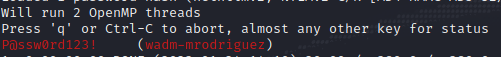

Con esto, ya se tendría un vector de ataque o puerta de entrada a la red corporativa de la organización. ¿Por qué? Porque, aunque no tengamos la credencial del usuario MRODRIGUEZ en texto plano, si lo tenemos cifrado y almacenado en nuestro equipo, por lo que podríamos utilizar herramientas de crackeo de contraseñas (romper o descifrar el hash) para intentar descubrirla mediante diccionario:

Como podemos ver, el usuario MRODRIGUEZ no está utilizando una contraseña lo bastante segura (P@ssw0rd123!), aunque sí cumpla los requerimientos que solicita la empresa como, por ejemplo, mayúsculas, minúsculas, números, caracteres especiales… etc. Esta es una de las contraseñas más utilizadas debido al cumplimiento de política de seguridad y lo sencillo que resulta memorizarla.

En conclusión, el auditor o ciberdelincuente, ya podría tener un acceso parcial a la organización y podría avanzar con su objetivo de comprometer la red corporativa escalando privilegios.

- Enumeración vía RPC (Remote Procedure Caller)

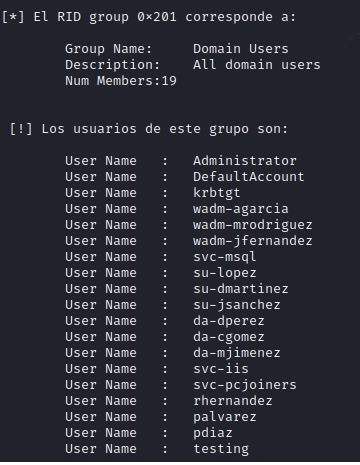

El RPC, es el encargado de regular la comunicación entre procesos. Este servicio puede ser muy útil para un auditor o ciberdelincuente a la hora de querer enumerar usuarios y grupos a nivel de dominio.

En este caso, si no está bien configurado, es posible acceder a dicha información sin proporcionar credenciales de acceso, o en el caso de tenerlas, proporcionando credenciales de acceso. Si utilizamos el usuario y contraseña que hemos obtenido anteriormente, nos conectamos al servicio, y, comenzamos a enumerar y a consultar la información que más nos interesa:

Con esto, ya hemos conseguido enumerar los usuarios del dominio, por lo que nuestro alcance ha aumentado.

- Kerberoasting y ASReproasting

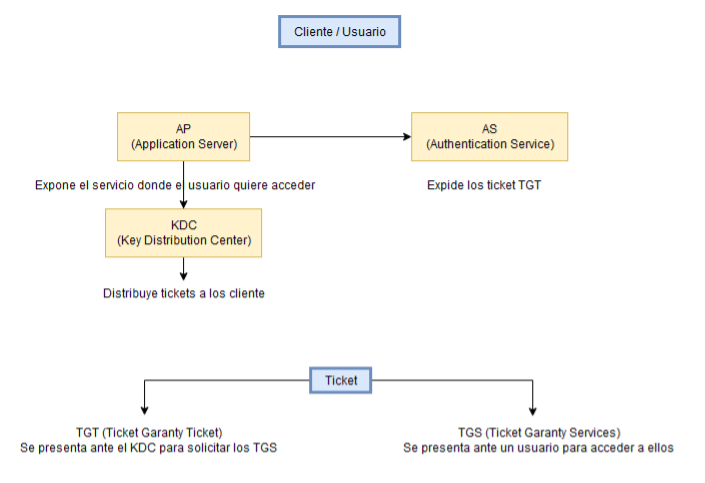

Antes de todo, es necesario conocer el funcionamiento del protocolo Kerberos.

Kerberos es un protocolo de autenticación que se encarga de identificar a cada usuario y permite la comunicación entre agentes a través de diferentes mensajes haciendo uso de tickets.

Un auditor o ciberdelincuente puede solicitar estos tickets para obtener los hashes de los usuarios que hagan uso de este protocolo para después crackearlo en su dispositivo como hemos explicado anteriormente.

Kerberoasting

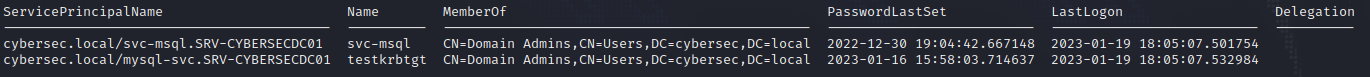

En este caso, sería necesario tener un usuario con su clave de acceso de la organización para solicitar estos tickets al servidor:

Como podemos observar en la imagen de arriba, el servidor nos indica que existe un usuario el cual tiene un servicio activo a través de kerberos.

¿Y si ahora le solicitamos ver esos tickets?

Nos devuelve el hash KRB5TGS que utiliza el usuario SVC-MSQL para validarse contra Kerberos. Al igual que el hash anterior, podríamos crackearlo nuevamente en nuestro dispositivo y, si no tiene una contraseña muy compleja, obtener una credencial más de la organización:

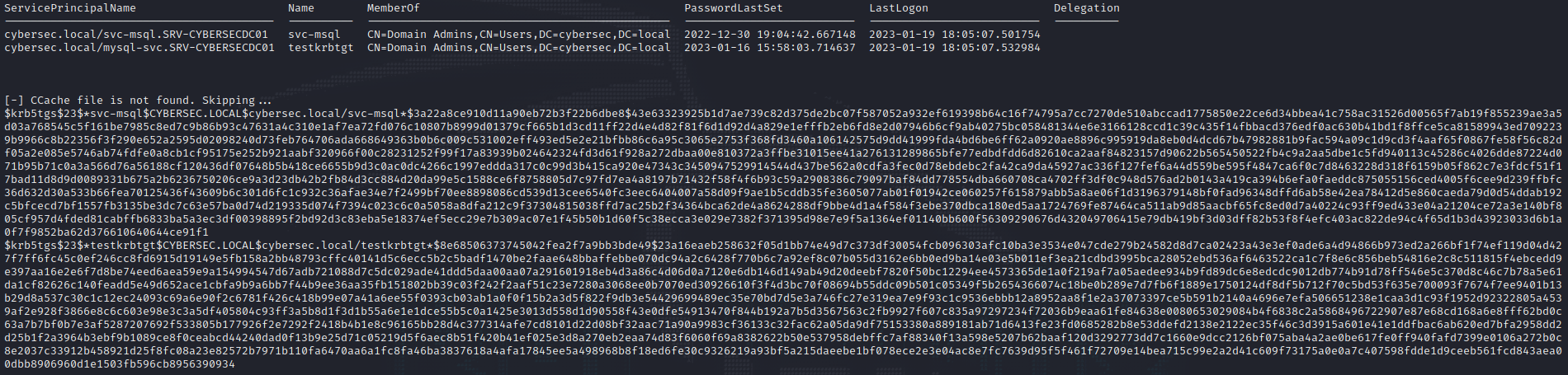

ASREPRoasting

Es un ataque muy similar al Kerberoasting, pero en este tipo de ataque permite obtener tickets sin la necesidad de conocer credenciales de usuarios.

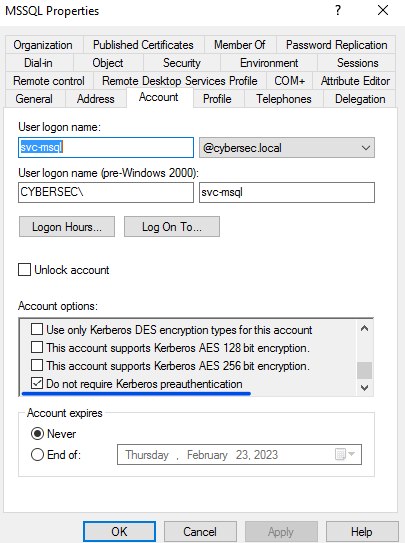

Para que se haga efectivo este ataque es necesario que el usuario tenga activada la opción de ‘No requiere preautenticación previa’, opción que se encuentra en las propiedades de cada usuario:

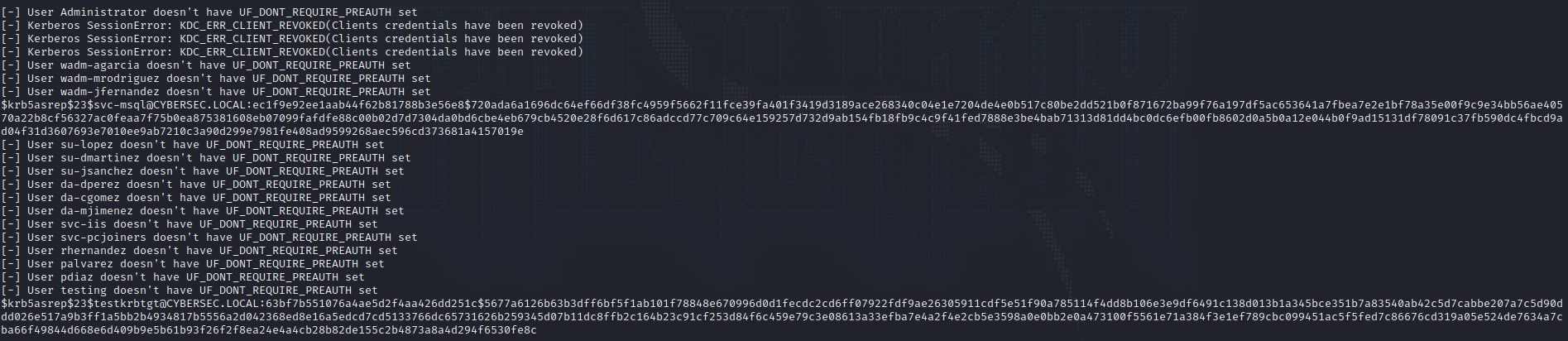

El auditor o usuario mal intencionado, puede utilizar la lista de usuarios obtenida en el punto Enumeración vía RPC, para generar su propio diccionario y realizar la consulta de que usuario lo tiene activo y quien no.

Además, de indicarnos quién tiene la opción habilitada, también nos devuelve el hash que está utilizando. Por lo que nuevamente podríamos crackearlo y obtener otra credencial.

Conclusiones

Increíble pero cierto. El mapa de riesgos al que se enfrenta cualquier organización es cada vez mayor y los ciberataques se vuelven más dañinos y sofisticados. Por eso, la gestión de la ciberseguridad debe priorizarse en cualquier empresa.

Como expertos en seguridad de la información, podemos ayudarte a detectar este tipo de ataques, prevenirlos y solucionarlos. No dudes en contactarnos, te acompañaremos a lo largo de todo el proceso.